Pointeuses-cartes à lecture magnétique

Dans les véhicules, on trouve des pointeuses à lecture magnétique:

Le modèle le plus ancien:

De la société AES Prodata, aujourd'hui Prodata Systems.

Et un autre modèle, celui-ci est plus récent et fait son apparition peu à peu. Il fonctionne à lecture magnétique et aussi sans contact :

De la société ERG Group.

Et pour finir une explication sur la lecture magnétique:

Introduction

Issus d'une technologie du début du 20ème siècle, l'enregistrement et la lecture magnétique sont encore très utilisés de nos jours. En effet, il existe de nombreuses utilisations des supports magnétiques. A titre d'exemple, peuvent être cités les tickets avec une bande magnétique (métro, bus, train, parking,...), les bandes permettant le stockage de données (cassettes audio et vidéo,...) et surtout les cartes avec une piste magnétique (carte bleue, carte de fidélité, carte d'abonnement, carte de contrôle d'accès,...).

Enregistrement et lecture magnétique

Principe général

Le principe de l'enregistrement magnétique repose sur la magnétisation de très petites zones de la bande magnétique constituée de pigments magnétiques (oxyde de fer, oxyde de chrome ou ferrite de baryum). Cette opération de magnétisation est effectuée par une tête magnétique d'écriture. En fait, il s'agit d'un genre d'électro-aimant. En passant sur la bande magnétique, pour une opération d'écriture, la tête va plonger les pigments dans un champ magnétique proportionnel au courant la traversant. Cette magnétisation va subsister et correspondra alors à un enregistrement.

Une caractéristique importante des supports magnétiques est leur champ coercible ou coercibilité. C'est tout simplement leur résistance à la désaimantation. Une distinction est donc faite entre les supports HiCo (haute coercibilité) et LoCo (basse coercibilité). Par conséquent, un support dit HiCo pourra être désaimanté plus difficilement qu'un support LoCo.

Pour l'opération de lecture, le passage de la tête sur la bande donnera naissance à un flux magnétique dans son noyau, lequel induira une tension électrique proportionnelle aux variations du flux. Le signal électrique (c'est à dire les informations) préalablement enregistré sur la bande magnétique est alors restitué.

Les données numériques

Le principe général est parfaitement adapté à l'enregistrement et la lecture de données analogiques (comme le son par exemple). Concernant l'enregistrement de données numériques (c'est à dire un signal avec seulement deux états à savoir le 1 et le 0) cette technique ne paraît poser aucun souci. Néanmoins, un problème se pose lors de la relecture puisque qu'il est alors impossible de séparer précisément une suite de 1 ou de 0. Effectivement, seule la transition entre l'état 1 et l'état 0 est marquée par une tension électrique contrairement à une succession de 1 (ou de 0) où n'apparaît aucun changement d'état donc de tension. Pour palier à cela un codage spécial pour l'enregistrement a été adopté : le codage F/2F.

Ce codage est basé sur l'enregistrement par inversion de flux. Cette technique consiste à faire circuler le courant, dans la tête, dans un sens puis dans l'autre. Il y aura donc uniquement deux orientations diamétralement opposées des pigments constituant le support magnétique. Le codage F/2F est en fait une évolution de cette technique. Dans ce codage le 0 sera alors représenté par une inversion de flux en début et en fin de bit tandis que le 1 aura une inversion supplémentaire en milieu de bit. Néanmoins, la "durée" (la longueur du support magnétique occupé) sera identique pour le 1 et le 0. Le bit 1 aura donc une fréquence double par rapport au 0 (d'où F/2F).

Les cartes magnétiques normalisées

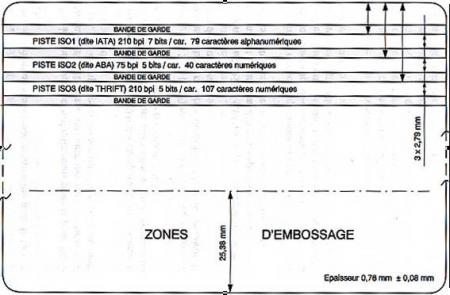

Il s'agit des cartes ayant une piste magnétique les plus couramment utilisées (cartes bleues, cartes de fidélité,...). Elles respectent la norme ISO 7811 (composée de 5 parties). Celle-ci définit, entre autres, les trois pistes constituant la bande magnétique de la carte normalisée : les piste ISO 1, ISO 2 et ISO 3. Ces 3 pistes sont caractérisées par leur positionnement, leur densité d'enregistrement et l'encodage des données utilisé. Le schéma de la figure 1 résume ces caractéristiques.

Figure 1

La densité d'enregistrement est mesurée en bpi (bits per inch ou bits par pouce). Par exemple, la piste ISO 1 a une densité d'enregistrement de 210 bpi ce qui correspond donc à une capacité de 210 bits de données pouvant être enregistrées sur un pouce (27,07 mm) du support magnétique.

Les données enregistrées sur les pistes sont toujours encadrées par un caractère start et un caractère end. Ils vont simplement permettre la reconnaissance du type d'encodage du flot de données utilisé (sur 5 ou 7 bits). En outre, un caractère sep peut être utilisé pour séparer les différents champs de données.

La possibilité d'erreurs lors d'une opération de lecture implique l'introduction de mécanismes de contrôle d'erreurs. Tout d'abord un contrôle de parité est utilisé, cela consiste à ajouter un bit supplémentaire à chaque groupe de bits constituant un caractère (5 ou 7 bits suivant l'encodage) pour que le nombre total de bits à 1 soit toujours impair. Le deuxième mécanisme employé est le contrôle par LRC (Longitudinal Redundancy Check). Le LRC est le résultat d'un XOR (ou exclusif), glissant, sur les données. Soit l'exemple suivant :

Calcul du LRC des données suivantes : 0000 1000 0100 1100

0000 XOR 1000 = 1000

1000 XOR 0100 = 1100

1100 XOR 1100 = 0000 (LRC)

Les données protégées seront donc : 0000 1000 0100 1100 0000

Le LRC est ainsi ajouté sous la forme d'un caractère à la suite du caractère end dans le cas des cartes magnétiques normalisées.

La sécurité

En ce qui concerne la sécurité, il n'y a aucun moyen de sûr pour protéger physiquement les données enregistrées sur un support magnétique. En effet, la lecture et l'écriture sont entièrement libres (contrairement aux cartes à puce qui possèdent des zones où l'écriture voire la lecture est interdite). Il est donc indispensable de sécurisé l'application utilisant ce support. Concrètement, il faut crypter les données sensibles enregistrées sur le support et couplé l'utilisation de la carte avec un code secret. En outre, pour une sécurité accrue un contrôle de l'authenticité de la carte en temps réel peut être utilisé (pour les applications fonctionnant on-line, c'est à dire avec une centralisation des traitements).